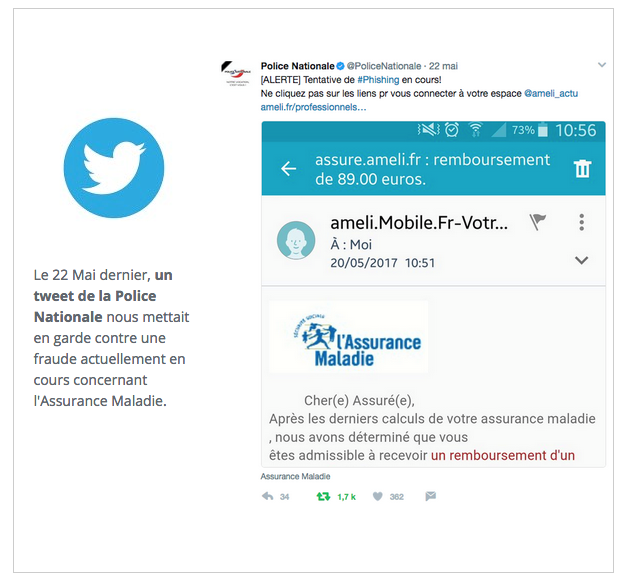

Ces derniers jours vous avez été nombreux à nous solliciter concernant des emails reçus qui vous paraissaient suspects.

Gare au Phishing !

Rappel : Le Phishing c’est quoi ?

C’est une technique qui consiste à se faire passer pour un tiers de confiance en usurpant son identité afin de récupérer des informations personnelles et confidentielles.

Les deux derniers exemples que nous ayons eu concernaient pour l’un :

AMAZON qui envoi un email à l’un de nos clients lui confirmant sa commande pour un article qu’il n’a évidemment jamais commandé. Dans cet email il y avait un lien lui permettant d’annuler sa commande.

Une fois cliqué ce lien renvoyait vers une page semblable à une page officielle du site Amazon lui demandant de saisir son identifiant et mot de passe.

Je vous le donne en mille : Peu importe l’identifiant et mot de passe saisi le site le validait.

Il s’agissait dans ce cas de récupérer en clair les informations confidentielles de mon client. Une fois saisi, le pirate reçoit un fichier texte avec ce que vous avez écris.

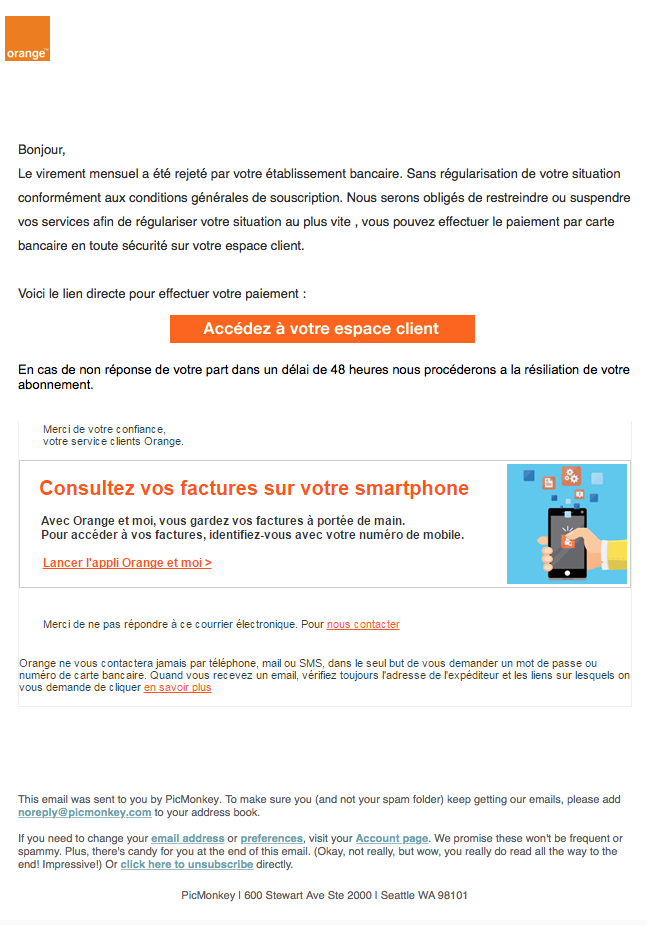

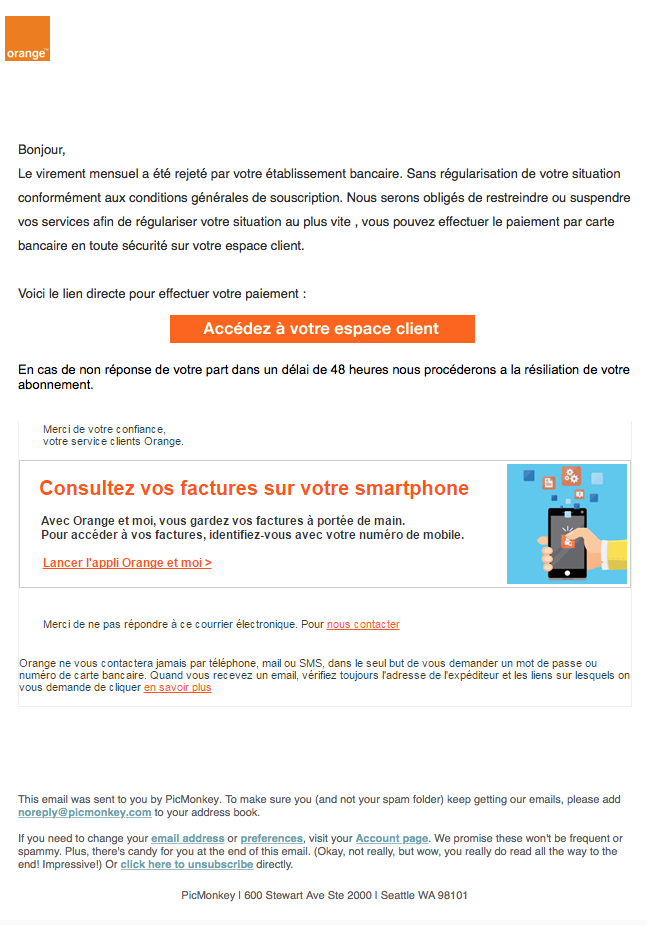

Le second cas concernait ORANGE. Un email se faisant passer pour Orange indiquait à notre cliente que son dernier prélèvement avait été rejeté et qu’elle devait régulariser sa situation dans les 48h sous peine de clôture de son abonnement Internet.

Même principe ici, un lien permettant de s’exécuter renvoyant à une page ressemblant en tout point au site officiel Orange.

Soyez donc prudents lors de la réception d’emails !

Quelques règles à suivre :

– Ne cliquez jamais sur un lien contenu dans un email. Si l’on vous informe par exemple qu’une mise à jour doit être effectuée sur un compte, je vais prendre facebook pour illustrer… Ne cliquez pas sur le lien du mail mais préférez aller via Safari sur le site officiel www.facebook.com. Une fois connecté vous devez retrouver l’information qui vous est parvenue dans le mail. Dans le cas contraire c’est qu’il s’agit d’un faux !

– Regardez en premier lieu l’adresse de la personne qui vous expédie le mail et non le nom qui s’affiche.

Je m’explique : Lors de la réception d’un email votre Mac à la fâcheuse tendance à vous afficher le nom complet de l’expéditeur plutôt que son adresse mail. Sachez que ce nom peut être modifié par l’expéditeur lui-même. C’est un peu comme vous lorsque vous vous présentez dans la rue à quelqu’un vous pouvez vous inventer un prénom et un nom imaginaire. Rien ne prouve que c’est vous. En revanche il est plus difficile de tricher sur l’adresse mail c’est pourquoi vous devez cliquer sur la flèche qui se trouve à côté du nom de votre expéditeur (Flêche en direction du bas). Elle vous fera apparaitre en gris l’adresse mail de votre expéditeur. À ce moment là interrogez vous : Si vous voyez un mail de facebook du type gregory@facebook.com cela semble légitime en revanche si vous lisez facebook@usl-lise.com le nom de domaine n’est pas facebook. Vous pouvez être certain à coup sûr que vous avez à faire à un usurpateur.

ATTENTION : Il est possible d’usurper l’adresse mail de quelqu’un et dans ce cas vous verrez apparaitre une adresse légitime. C’est pourquoi il vous faut utiliser plusieurs points d’attention avant de déterminer si un mail est vrai ou faux. Ne vous arrêtez pas à un seul point de contrôle.

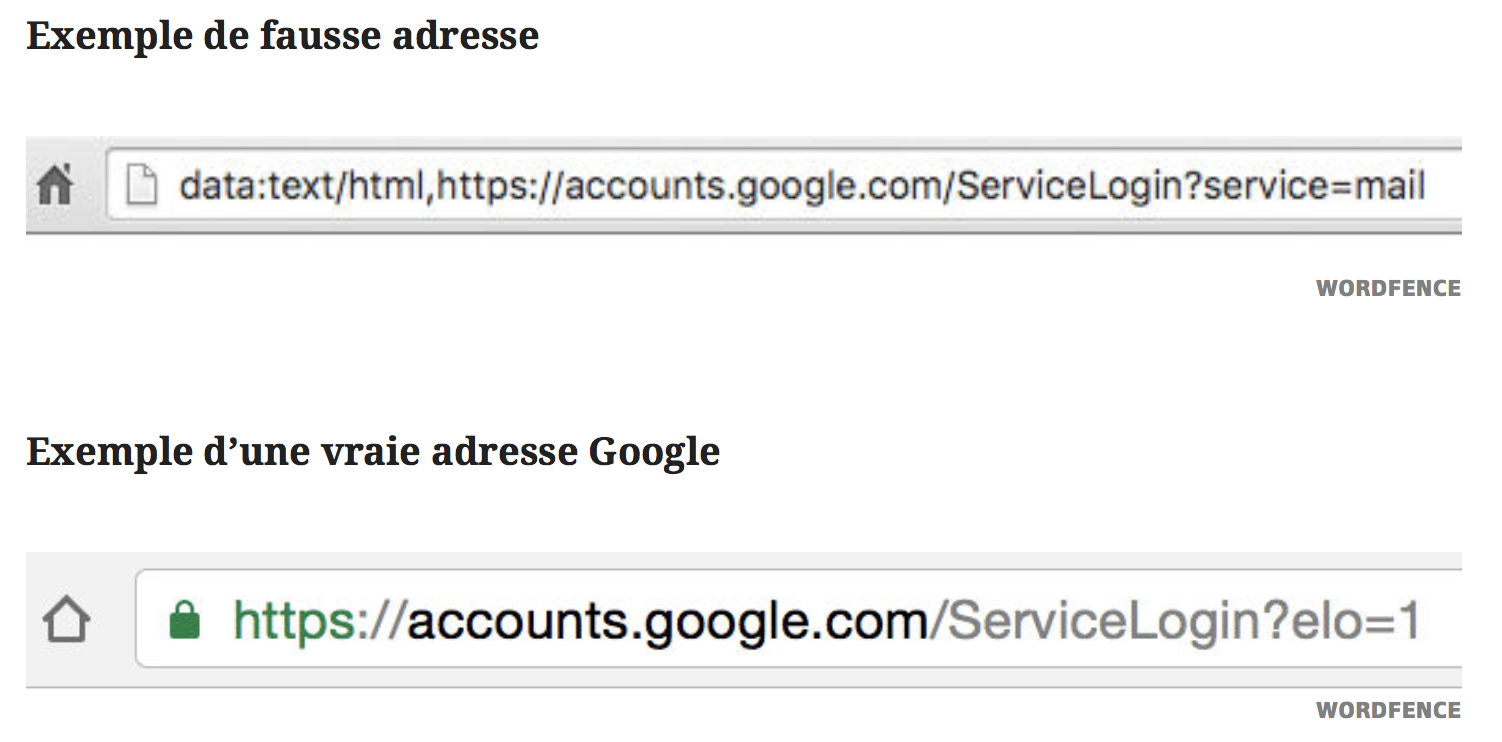

– Lorsque vous voyez un lien, laissez votre souris dessus pendant deux secondes et vous verrez apparaitre l’URL vers laquelle il renvoi. Même chose que pour l’adresse mail, regardez si le domaine semble légitime.

Pour rappel le nom de domaine est la partie qui se trouve après le @ (Arobaze) d’un email ou après les http, https, www d’une URL : Par exemple, dans le cas de notre site Internet notre nom de domaine est le suivant : quartermaster.fr

– Prêtez attention aux fautes d’orthographes. Parfois dès les premières lignes vous voyez que le mail est un fake.

– Vérifiez les liens comme les mentions légales etc.. En bas de page de manière à voir si ils sont cliquable. Presque tous les mails de phishing font apparaitre, comme le site officiel, les liens en bas de page mais ne les redirigent pas vers des pages Web.

Après ces quelques vérifications vous serez en mesure de savoir si vous avez reçu un email authentique ou bien un fake.

Dans le doute, contactez-nous ! Il vaut mieux prendre 3 minutes à nous joindre que passer des heures à porter plainte suite à un vol avec les soucis que cela cause en plus.

Un dernier point : Si vous recevez un mail qui vous semble être du phishing, signalez-le nous. Nous avons la possibilité de faire la chasse aux pirates en remontant leurs traces et en les signalant aux sociétés concernées afin de les faire bloquer.

Nous restons à votre disposition.

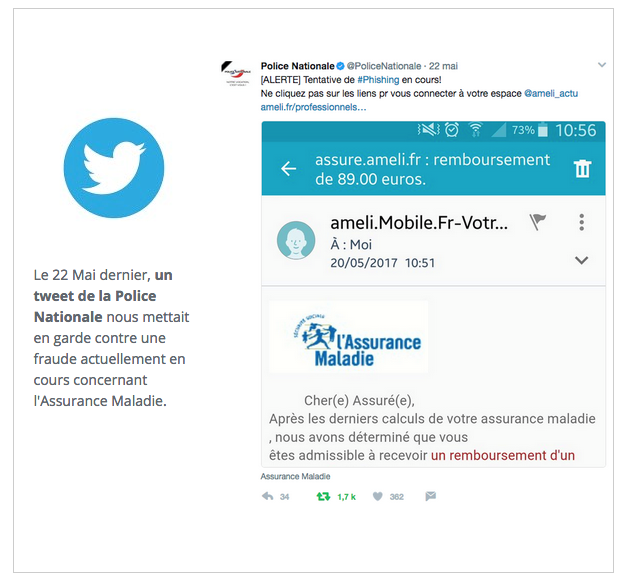

Partager la publication "ATTAQUES PAR PHISHING EN COURS !!!"